泛微E-Cology9-SSRF复现

泛微E-Cology getFileViewUrl 接口-SSRF漏洞复现

漏洞描述:

泛微协同管理应用平台e-cology是一套兼具企业信息门户、知识文档管理、工作流程管理、人力资源管理、客户关系管理、项目管理、财务管理、资产管理、供应链管理、数据中心功能的企业大型协同管理平台。

泛微E-Cology getFileViewUrl 接口处存在服务器请求伪造漏洞,未经身份验证的远程攻击者利用此漏洞扫描服务器所在的内网或本地端口,获取服务的banner信息,窥探网络结构,甚至对内网或本地运行的应用程序发起攻击,获取服务器内部敏感配置,造成信息泄露。

本地复现

E-cology9

运维平台部署可参照 https://www.weaver.com.cn/cs/monitorDownload.html

Fofa

1 | app="泛微-OA(e-cology)" |

Poc

1 | POST /api/doc/mobile/fileview/getFileViewUrl |

·nuclei poc

1 | id: weaver-ecology-getfileviewurl-ssrf |

注解:

interactsh:https://app.interactsh.com/#/

Exp

1 |

Nuclei

1 | sudo nuclei -l host.txt -t fv1.yaml |

漏洞分析

SSRF原理回顾

SSRF(Server-Side Request Forgery,服务器端请求伪造)

SSRF 形成的原因大都是由于服务端提供了从其他服务器应用获取数据的功能,且没有对目标地址做过滤与限制。

比如从指定URL地址获取网页文本内容,加载指定地址的图片,文档等等。SSRF漏洞通过篡改获取资源的请求发送给服务器(服务器并没有检测这个请求是否合法的),然后服务器以他的身份来访问服务器的其他资源。

SSRF利用存在缺陷的Web应用作为代理攻击远程和本地的服务器。

泛微E-Cology getFileViewUrl 接口-SSRF漏洞

1 | /api/doc/mobile/fileview/getFileViewUrl |

public string getFileViewUrl()

修复方案

升级至最新版本

总结

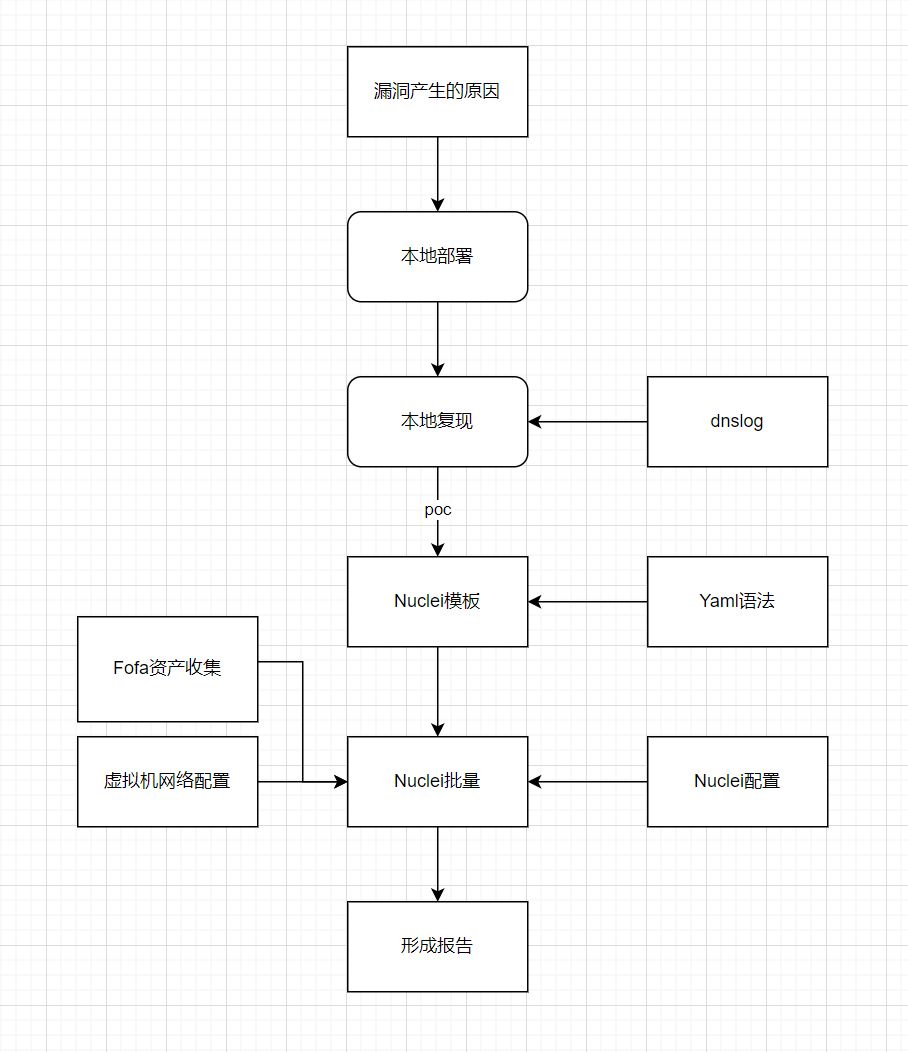

探究路线:

其他链接:

- SSRF的利用

- 反弹shell

- dnslog https://dig.pm/

- 隐藏ip

本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明来自 Ocean and Star!